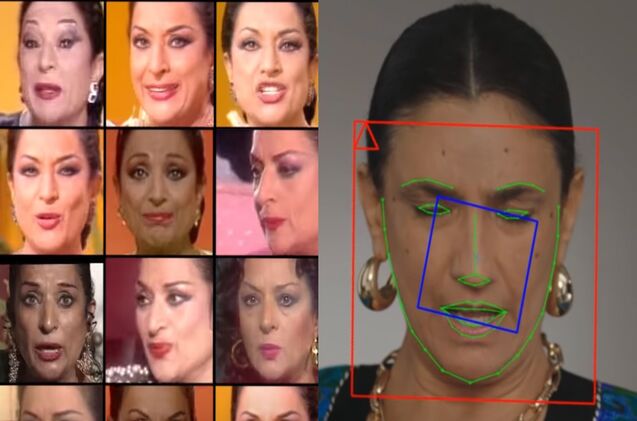

La adopción de tecnologías como la inteligencia artificial (IA) puede aportar grandes dosis de innovación en determinados sectores y profesiones. Es algo que ha quedado más que patente con la apuesta creativa de la agencia publicitaria Ogilvy en el nuevo spot de la cerveza Cruzcampo, donde se ha recreado el rostro, la voz y los gestos de la recordada artista Lola Flores para reivindicar la cultura y la diversidad de Andalucía. Para hacerlo posible se ha empleado la técnica conocida como deepfake, que permite crear audios y vídeos falsos a partir de muestras ya existentes que luego pueden ser manipuladas para unos determinados fines. Como guiño publicitario, funciona y conecta con el público rápidamente que, tras la sorpresa inicial, comprende que se trata de una recreación, pero este uso de la IA puede entrañar también ciertos riesgos de desinformación o fraude entre los usuarios cuando se da en otros contextos.

En el panorama de la ciberseguridad, la IA está facilitando mucho las cosas a los cibercriminales, ayudándoles a crear nuevas amenazas. Si bien la técnica de deepfake aún no se ha implementado de forma generalizada como ciberataque, sí que se reportado su uso en casos de compromiso de correo electrónico corporativo (BEC). El ejemplo más notable hasta la fecha se produjo en 2019 con un deepfake que simulaba un audio del CEO de la filial de una compañía energética británica, mediante el cual los cibercriminales consiguieron defraudar unos 220.000 euros. Desde Proofpoint, empresa de ciberseguridad y cumplimiento normativo, Fernando Anaya, Country Manager, comenta que “dada la rapidez con la que la tecnología deepfake está evolucionando y a medida que los cibercriminales continúan innovando, debe ser tenida más en cuenta por parte de organizaciones y usuarios, especialmente si se demuestra su eficacia. Si la IA se vuelve cada vez más convincente en su capacidad de imitar la comunicación humana, es probable que los ataques de esta naturaleza sean cada vez más comunes”.

El uso de la tecnología deepfake como una herramienta más del arsenal de ataques BEC puede ayudar a los atacantes a la hora de conseguir cuantiosas sumas de dinero mediante transferencias fraudulentas. Estos ataques suelen depender en gran medida de la ingeniería social y las comunicaciones por correo electrónico. El principal objetivo de los cibercriminales es convencer a alguien de una organización para que envíe dinero a cuentas bajo su control. Para conseguirlo, los atacantes se hacen pasar por una persona en la que el destinatario confía y solicitan el dinero con urgencia y autoridad para agilizar la transacción, eludiendo asimismo los controles de seguridad habituales. La clave del éxito de estas estafas radica en la confianza que el destinatario deposita en el solicitante y las presiones mediante ingeniería social.

“Añadir un audio o vídeo falsos a esta mezcla puede aumentar la potencia y la efectividad de estos dos factores”, apunta Anaya. “También puede abrir canales adicionales para los ataques BEC fuera del correo electrónico como, por ejemplo, las aplicaciones de chat del entorno empresarial. Mediante el deepfake, los atacantes pueden hacer que una solicitud de pago parezca todavía más legítima con una suplantación muy detallada y profunda del presunto solicitante, añadiendo un componente emocional a ese mensaje fraudulento”.

Para protegerse frente a estas amenazas, Proofpoint insiste en la necesidad de implementar una estrategia de ciberseguridad centrada en las personas con procedimientos de verificación objetivos que ayuden a identificar adecuadamente a los supuestos solicitantes y confirmar la legitimidad de las solicitudes. “Es sumamente necesario formar a los empleados en las mejores prácticas de ciberseguridad a fin de que comprendan la importancia de pasar por los procesos adecuados para así asegurarse de tener múltiples aprobaciones antes de transferir una suma de dinero, sin importar lo urgente que parezca dicha solicitud”, remarca el directivo de Proofpoint.