El reciente Netskope Cloud Report – Otoño 2018 examina las tendencias y el uso de los servicios de nube empresarial.

Como principal conclusión, el estudio, tras analizar los indicadores de seguridad recomendados por el Centro para la Seguridad de Internet (CIS Security Benchmarks) sobre Amazon Web Services (AWS), refleja que el 71,5 por ciento de las violaciones de datos que se producen sobre esta plataforma están relacionadas con la Gestión de Identidad y Accesos (IAM) en AWS. Los servicios de infraestructura de Cloud Pública, como AWS, han sido ampliamente adoptados por las empresas, por lo que contar con políticas de control de identidad y acceso efectivas es clave para garantizar la seguridad de los datos confidenciales.

Índice de temas

Un IAM inseguro expone a las empresas a riesgos

Algunas de las brechas de seguridad ocurridas recientemente en grandes compañías han sido debidas a una mala configuración de recursos, tales como buckets S3, lo que revela una gran fragilidad en muchas estrategias de seguridad de I/PaaS corporativas.

En este sentido es llamativo que mientras muchas organizaciones mantienen controles en torno a los servicios cloud, como la autenticación multifactorial y las soluciones de single sign-on, a menudo la portabilidad de este tipo de controles a una infraestructura cloud como AWS no se lleva a cabo. Por tanto, las organizaciones se están exponiendo a importantes amenazas de seguridad si no abordan estas brechas.

Según los hallazgos del informe, muchas de las infracciones relacionadas con el IAM involucran reglas de instancia, controles de acceso basados en rol y requisitos de acceso a recursos o políticas de contraseñas; en definitiva, ajustes sencillos que las empresas pueden desplegar fácilmente incluso sin una solución de seguridad externa.

Por categoría, otras incidencias observadas sobre los indicadores de Referencias de Seguridad del CIS tienen que ver con la Monitorización (19 por ciento), Redes (5,9 por ciento) y Logs (3,6 por ciento). En las infracciones por tipo de recurso, EC2 supuso el 66,2 por ciento de las violaciones, seguido por CloudTrail (15,2 por ciento), S3 (10,9 por ciento), IAM (4,5 por ciento) y otros (3,2 por ciento). En cuanto a la gravedad, el 86,3 por ciento fueron de severidad media, el 9,1 por ciento altas, el 4 por ciento críticas y el 0,6 por ciento bajas.

Aumentan las violaciones de DLP en la nube

Al igual que en informes anteriores, la mayoría de las violaciones de DLP siguen teniendo lugar en los servicios de almacenamiento cloud (54 por ciento) y en el correo web (35,3 por ciento), seguidos por los servicios de colaboración (10,1 por ciento) y otros (incluida la infraestructura en nube) con un 0,6 por ciento. Las políticas de DLP sobre las infraestructuras cloud están en aumento debido al incremento en el uso de estos servicios.

Cuando se trata de infracciones de DLP por tipo de actividad, el estudio de Netskope destaca que la mayoría se produjeron durante el proceso de carga de archivos (55,3 por ciento), seguidas por la descarga (32,4 por ciento), el envío (11,2 por ciento) y otros (1,1 por ciento). El informe recoge las violaciones de DLP en aplicaciones I/PaaS como una categoría independiente a fin de comprender las áreas y actividades en las que los equipos de seguridad están centrando sus políticas de DLP. Por último, y al igual que en el conjunto de la categoría, las actividades de descarga y carga fueron el principal objeto de infracción, con un 64,1 por ciento y un 35,7 por ciento, respectivamente.

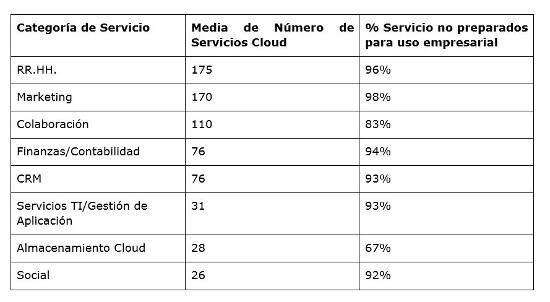

Al igual que en el informe anterior, los servicios de RRHH y Marketing son, en término medio, los más utilizados en las organizaciones, seguidos por los servicios de colaboración

“A medida que las organizaciones adoptan con mayor frecuencia un enfoque multi-cloud, los equipos de TI deberían examinar con más atención la seguridad de su infraestructura de nube pública, vigilando los datos que entran y salen de esos servicios”, expresa Sanjay Beri, Fundador y CEO de Netskope. “Además, las empresas tendrían que considerar el uso de perfiles, políticas y controles de seguridad similares en todos los servicios (SaaS, IaaS y Web) para reducir la sobrecarga y la complejidad según aumenta el uso de servicios cloud”.

Este trimestre la cantidad promedio de servicios cloud por empresa aumentó un 5,5 por ciento, hasta los 1.246 servicios, en comparación con los 1.181 recogidos en el informe del pasado mes de febrero. La gran mayoría de estos servicios (92,7%), no están preparados para ser utilizados en la empresa, obteniendo una calificación de “media” o inferior en el Índice de Confianza Cloud de Netskope (CCI).