Se ha descubierto una nueva botnet de Internet de Cosas (IoT) denominada Persirai que está dirigida a más de 1.000 modelos de cámaras IP (Internet Protocol) basadas en diversos productos de Fabricantes de Equipamiento Original (OEM). Este desarrollo viene pisando los talones a Mirai -un malware de puerta trasera de código abierto que causó algunos de los incidentes más notables de 2016 mediante ataques de denegación de servicio distribuidos (DDoS) que comprometieron a dispositivos de IoT como grabadoras de vídeo digital (DVR) y cámaras CCTV , así como a la botnet Hajime.

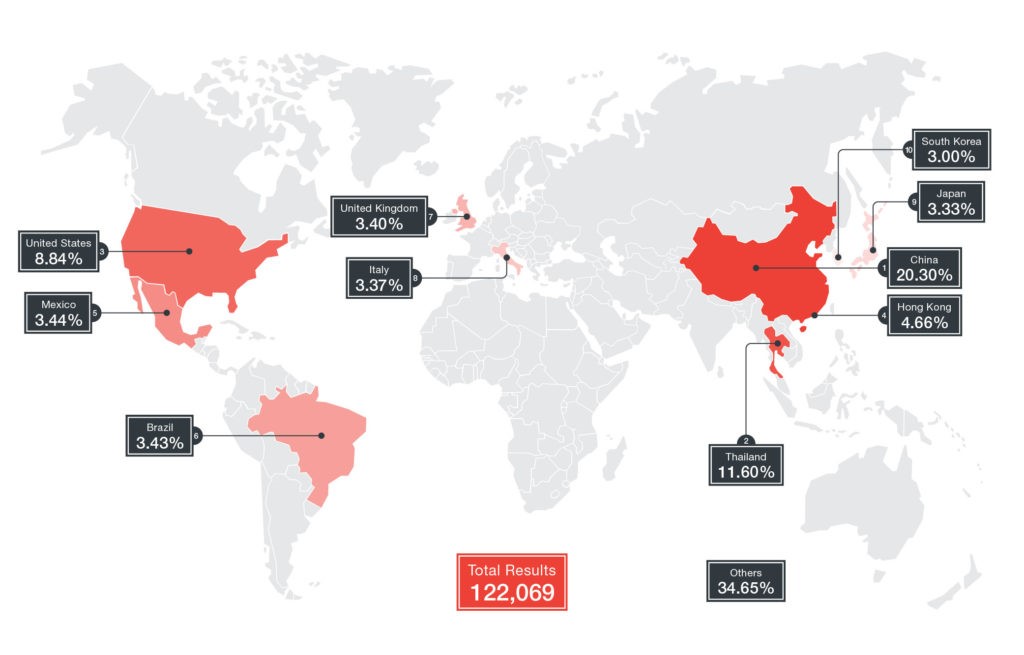

El equipo de Trend Micro ha detectado aproximadamente 120.000 cámaras IP que son vulnerables a ELF_PERSIRAI.A a través de Shodan. Muchos de estos usuarios vulnerables no saben que sus cámaras IP están expuestas a Internet.

Esto hace que sea mucho más fácil para los autores que están detrás del malware obtener acceso a la interfaz web de la cámara IP a través del puerto TCP 81.

Aparte de ser el primer malware que puso en evidencia la seguridad de IoT, también observamos cómo la naturaleza de código abierto de Mirai le dio el potencial para actuar como la plantilla central sobre la que se construirá el futuro malware centrado en IoT.

A medida que Internet de las cosas gana tracción con los usuarios de a pie, los ciberdelincuentes pueden optar por alejarse de los servidores Network Time Protocol (NTP) and Domain Name System (DNS para ataques DDoS, concentrándose en dispositivos vulnerables -un problema compuesto por usuarios que practican laxas medidas de seguridad.

Un gran número de estos ataques fue provocado por el uso de la contraseña predeterminada en la interfaz del dispositivo. Por lo tanto, los usuarios deben cambiar su contraseña por defecto tan pronto como sea posible y usar una contraseña fuerte para sus dispositivos.

Sin embargo, como se ve en la presencia de la vulnerabilidad de robo de contraseña mencionada anteriormente, una contraseña fuerte por sí sola no garantiza la seguridad del dispositivo. Los propietarios de cámaras IP también deben implementar otros pasos para garantizar la protección de sus dispositivos de ataques externos. Además de utilizar una contraseña segura y fuerte, los usuarios también deben deshabilitar UPnP en sus routers para evitar que los dispositivos dentro de la red abran puertos a Internet externos sin ninguna advertencia.

La carga de la seguridad de IoT no depende únicamente del usuario, sino que también depende de los fabricantes, ya que deberían ser los responsables de garantizar que sus dispositivos son seguros y siempre están actualizados. En consecuencia, los usuarios deben asegurarse de que sus dispositivos siempre se actualizan con el último firmware para minimizar la posibilidad de que se exploten vulnerabilidades.