El estudio Cyber Attack Trends: 2018 Mid-Year de Check Point confirma esta tendencia, en el que se muestra cómo las amenazas continúan evolucionando y mantienen a las organizaciones, así como a la comunidad de seguridad, en constante desafío. Los ciberdelincuentes utilizan las tecnologías más recientes para lograr sus objetivos maliciosos, desde ataques a blockchain hasta desarrollar nuevos métodos para infectar dispositivos móviles. “La principal tendencia en curso es el cryptojacking y las amenazas relacionadas con las criptomonedas en general. De hecho, los cryptojackers tomaron el mundo por sorpresa, convirtiéndose en el principal actor de amenazas este año, superando incluso al ransomware”, abunda el informe.

Desde el comienzo de 2018 apareció gran variedad de nuevos métodos de ataque, aprovechando el potencial que se establece en los sistemas de comercio de criptomonedas. Entre otros, estos métodos incluyen el robo virtual de billeteras y credenciales, las maniobras de transacción de criptomonedas, así como las estafas de ICO (oferta inicial de monedas) que atraen a las víctimas a invertir en una criptomoneda prematura falsa. En estos meses, como coincide Josep Albors, responsable de investigación y concienciación de Eset España,“la infección de equipo para el minado clandestino de criptodivisas descuella como la principal tendencia, sin perder de vista Internet de las Cosas”, todo un océano de oportunidades para los malhechores. Las amenazas de día cero siempre están, pero es cosa de las empresas y usuarios estar al día con sus aplicaciones y sistemas operativos para no llevarse desagradables sorpresas. Y como le gusta decir a Albors, “no hay una bala de plata”, y más concretamente en torno a la inteligencia artificial, considera que “hay mucho charlatán”.

El experto viene a decir que la IA es aplicable de forma más eficaz en ámbitos como el reconocimiento facial. “Es poco probable que una cara cambie, sin embargo un código de una amenaza puede cambiar mucho, y la IA se lleva usando de desde los noventa pero no es la panacea”, argumenta. Para Albors hay que apoyarse en la inteligencia de las empresas, colaborando entre ellas, y confiar en los expertos de ciberseguridad que están cualificados y son capaces de prevenir los grandes ataques. En los primeros meses del año también se han presentado otras tendencias nuevas e interesantes. La infraestructura de la nube, por ejemplo, se convirtió en uno de los objetivos más atractivos para los ciberdelincuentes; por la gran cantidad de datos confidenciales y recursos informáticos que allí se alojan, esta plataforma cautivó rápidamente la atención de los atacantes.

Índice de temas

El ransomware pierde contundencia

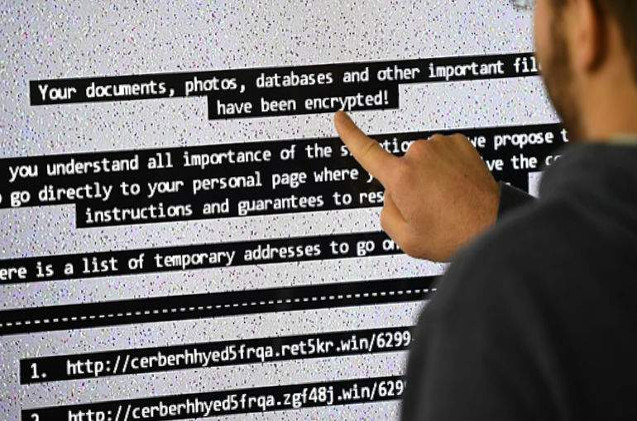

En ransomware la tendencia sigue siendo el aumento de los ataques, de hecho en 2017 el porcentaje subió un 26,2%. Los expertos esperan una evolución alcista de estos intentos, pero creen que las medidas adoptadas por las compañías tras los sucesos de Wannacry y Petya minimizarán los efectos perniciosos y que los daños producidos no serán tantos. Los ataques informáticos son cada vez más invisibles y buscan pasar desapercibidos para no levantar alarmas. Pedro García-Villacañas, director de Preventa para Iberia de Kaspersky, explica que “se están produciendo numerosos ataques dado que los beneficios económicos son altos. Los piratas aprovechan recursos de proceso de los ordenadores y sus víctimas no perciben la bajada del rendimiento y no son conscientes del ataque”. En cuanto al mercado corporativo, se detectan ataques mucho más avanzados con técnicas sofisticadas de grandes grupos que buscan un rédito económico, robo directo de divisas y de información. “La motivación pasa por el ciberespionaje, sabotaje, daño reputacional, fake news o influir en grupos de opinión”, puntualiza García-Villacañas.

Las cadenas de distribución también se han convertido en un canal de infección

Otro de los grandes ataques son los de falsa bandera, que los expertos consiguen detectar analizando el código del malware, en los que se utilizan diversos idiomas para despistar sobre su procedencia y atribuir a un presunto causante del ataque. La actividad de los ‘malos’ es frenética, se inventan técnicas para no ser detectados. Utilizan malware que se mezcla con la memoria RAM y no deja rastro. Otras técnicas de ransomware no son tales y lo que hacen es eliminar sus rastros, encriptando ficheros aparentemente irrelevantes, para luego robar información crítica de la empresa. Las cadenas de distribución también se han convertido en un canal de infección, ya que se utilizan a través de proveedores de software de confianza y los usuarios piensan que lo que se descargan es legal (como sucedió con CCleaner, un programa de limpieza de equipos que fue hackeado hace un año), pero lo que hacen es buscar una puerta trasera donde instalar vulnerabilidades con servicios command & control. Pero el horizonte del cibercrimen se va ampliando a medida que pone más foco en sistemas de control industrial o manufacturación, “una tendencia de futuro”, como apunta Villacañas.

¿Es seguro Internet?

Otro foco es la WWW. Francisco Arnau, Regional Sales Director Spain & Portugal en Akamai Technologies, cree que es difícil determinar si Internet es lo suficientemente seguro. “La seguridad no es un estado constante, sino que cambia continuamente y presenta desafíos a cada paso que damos. Es un hecho que la tecnología y los servicios de protección siguen evolucionando y contamos, hoy en día, con muchas herramientas y estrategias de seguridad que nos permiten hacer frente a muchos de esos desafíos, brindando la posibilidad de tener una red Internet muy segura”. Una de las amenazas en auge actualmente es el uso de credenciales de usuario para realizar ataques de abuso de credenciales. Junto con los ataques DDoS, los robots que realizan ‘credential stuffing’ (relleno de credenciales), se han convertido actualmente en una de las mayores amenazas para servicios en cloud publicados en Internet. “Si bien en seguridad no es posible garantizar un 100% de protección, con nuestras herramientas de gestión de robots y protección de data center, permitimos a nuestros clientes controlar este tipo de amenazas y, sobre todo, damos visibilidad de lo que ocurre en la nube”, concluye Arnau.

Alerta en el fax

Pero no solo las nuevas tecnologías son vulnerables, investigadores de Check Point han descubierto cómo una máquina de fax puede ser el origen de hackeos tanto a empresas como a usuarios. Para ello, se explotan vulnerabilidades descubiertas recientemente en los protocolos de comunicación, que se utilizan en millones de dispositivos en todo el mundo. El atacante solo necesita un número de fax para tomar el control de la red de una compañía u hogar. La investigación demostró las vulnerabilidades en las impresoras fax HP Officejet Pro All-in-One. Los mismos protocolos también se utilizan en los faxes e impresoras multifunción de muchos otros proveedores, así como en los servicios online como fax2email. Tras el descubrimiento de las vulnerabilidades, Check Point informó a HP, quien respondió rápidamente y desarrolló un parche de software para sus impresoras, que está disponible en HP.com. Aunque el fax no es una tecnología moderna, en la actualidad hay más de 45 millones de dispositivos en uso en todo el mundo, y se hacen 17.000 millones de envíos cada año. Aún se usa en muchos sectores de la industria, como en sanidad, abogacía, banca e inmobiliaria, donde almacenan y procesan grandes cantidades de datos personales y confidenciales. El Servicio Nacional de Salud del Reino Unido tiene más de 9.000 máquinas de fax en uso para enviar datos de pacientes. En muchos países, los correos electrónicos no se consideran evidencia en los tribunales de justicia, por lo que el fax se utiliza para los procesos legales. Casi la mitad de todas las impresoras láser vendidas en Europa son dispositivos multifunción que incluyen funciones fax.