Norsk Hydro, una de las principales empresas del sector del aluminio, sufrió en 2019 un ataque de ransomware. Remarc Bognar, su responsable de Arquitectura de Redes, comparte sus principales experiencias sobre cómo se recuperó la empresa y las mejores prácticas a la hora de reforzar la postura de seguridad de la red.

Según el Informe de Riesgos Globales 2020 del Foro Económico Mundial, el ransomware ha sido en 2020 el tercer tipo de ataque de malware más común y el segundo más dañino. Con un promedio de pago por rescate de 1,45 millones de dólares por incidente, no es difícil entender por qué los ciberdelincuentes acuden cada vez más a este nuevo estilo de extorsión a través de la tecnología. A medida que aumentan las ganancias derivadas de este tipo de delitos, también lo hacen los riesgos para las entidades gubernamentales, los resultados de las empresas, la reputación, la integridad de los datos, la confianza de los clientes y la continuidad del negocio.

Cuando Norsk Hydro se enfrentó a un ataque de ransomware en marzo de 2019, la empresa decidió no entablar siquiera una conversación con los atacantes

Es muy fácil de comprender por qué tantas empresas ceden a la presión de los grupos de ransomware. Experimentar un ataque de este tipo puede ser una experiencia muy impactante. Cuando los usuarios se quedan sin acceso a sus sistemas, la capacidad operativa de una empresa atacada puede verse rápidamente afectada. Si tenemos en cuenta las recientes amenazas externas a la continuidad de la empresa que caracterizaron el año 2020, se puede llegar a perdonar que muchos pensaran que un bloqueo por ransomware podría suponer el definitivo golpe de gracia para sus empresas.

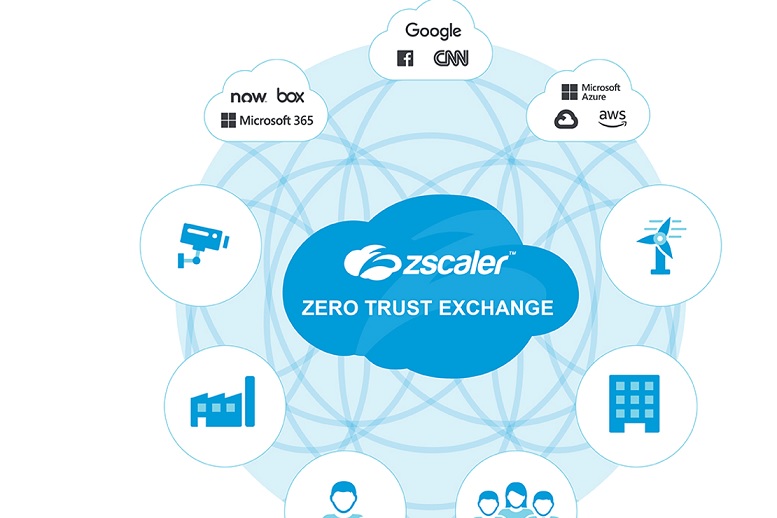

Durante el proceso de reacción al ciberataque, Norsk Hydro eligió a Zscaler como socio para implementar el acceso a la red de confianza cero (ZTNA)

Sin embargo, cuando Norsk Hydro se enfrentó a un ataque de ransomware en marzo de 2019, la empresa decidió no entablar siquiera una conversación con los atacantes. En su lugar, los equipos de seguridad y operaciones de infraestructura de Norsk Hydro optaron por apagar todos los servidores en todo el mundo para limitar más daños y evitar con ello la pérdida de datos. Esto les permitió mantener el control y mantenerse alejados de los atacantes de manera que pudieran comenzar con la recuperación de su infraestructura informática ya al segundo día posterior al ataque.

“Poner en marcha todos los servidores desde cero y aplicar un modelo de niveles en ellos es como hacer una cirugía cerebral, sin dormir al paciente. Te olvidas de todo lo que sabes sobre ITIL y los procesos de cambio. Lo único que en ese momento importa es reaccionar con rapidez y eficacia”, afirma Remarc Bognar, responsable de Arquitectura de Redes de Norsk Hydro.

Al recordar los tres meses que duró todo el proceso de recuperación del ataque y el restablecimiento de las aplicaciones y los datos a partir de una copia de seguridad, comenta: “Fue un proceso agotador, y no se lo desearía a nadie. Solo puedo recomendar centrarse en la prevención, ya que es mucho más fácil que gestionar la respuesta a un incidente”.

Índice de temas

Una falsa sensación de seguridad

El descomunal aumento en 2020 en el número de ataques de ransomware demuestra que existe una idea muy equivocada sobre el posible riesgo de ser atacado, y que las empresas aún no se preocupan lo suficiente por la prevención. El ransomware se ha vuelto cada vez más peligroso, utilizando nuevos métodos como la doble extorsión y el emparejamiento del ransomware con ataques DDoS de seguimiento, que facilitan a los ciberdelincuentes sabotear las organizaciones y causar daños a largo plazo en su reputación. Es por ello fundamental que las empresas conozcan mejor el peligro que supone el ransomware y tomen las debidas precauciones para evitar un ataque de este tipo.

Cuando Remarc Bognar revisa la postura de seguridad que tenía su empresa antes del ataque, acaba concluyendo que un hombre sabio debe siempre aprender de sus errores: “Cuando te atacan, debes evaluar tus herramientas de seguridad. ¿Tienes las herramientas adecuadas y ese sistema está realmente escaneando todo lo que se ejecuta en tu red? Es fundamental que las herramientas disponibles eviten que se produzca la infección inicial”.

Para la postura de seguridad actual de Norsk Hydro es imprescindible asegurarse de que la inspección SSL se ejecuta en todas las ubicaciones. Como los actores del malware utilizan cada vez más el tráfico cifrado para ocultar sus ataques y rutas de comunicación, la inspección SSL es un medio que permite detectar y bloquear estas primeras acciones encaminadas a infiltrarse en los sistemas.

Si los delincuentes no pueden asomarse a la infraestructura de la red, la superficie de ataque se limita considerablemente

Además, el experto en redes cree en la conveniencia de un planteamiento multicapa de la seguridad: “Si tienes varias redes de seguridad superpuestas, los agujeros serán más pequeños y los actores malintencionados tendrán más dificultades para atravesarlos”.

Remarc, como responsable de la infraestructura de red global de su empresa, implementó el concepto de confianza cero como parte de su red de seguridad. Este tipo de tecnologías permite a los equipos de TI reducir la superficie de ataque haciendo invisibles las aplicaciones y evitando el movimiento lateral de los atacantes. Si los delincuentes no pueden asomarse a la infraestructura de la red, la superficie de ataque se limita considerablemente. Cuantos más obstáculos tenga que superar un atacante para acceder a la infraestructura de una empresa, menos se interesará por ella. Sencillamente, le llevará demasiado trabajo descubrir el agujero para explotar esa infraestructura.

Zero Trust impide el movimiento lateral

Los modelos tradicionales de seguridad siguen utilizando un hardware expuesto a Internet y, por tanto, constituyen un claro vector de ataque. Por ejemplo, una VPN de acceso remoto coloca a un usuario remoto directamente en la red de una organización. La VPN es como una verja que rodea una casa (la red). Esa verja es el único mecanismo de seguridad para proteger y evitar el acceso, pero si un intruso rompe la cerradura, puede pasearse cómodamente por las habitaciones y acceder a la información que haya dentro. Un modelo de confianza cero hace que toda la casa sea invisible para el atacante.

El acceso a la red de confianza cero ofrece un micro túnel seguro entre un usuario, o cualquier entidad que consuma un recurso, y la aplicación a la que tiene derechos de acceso. Sobre la base de la identidad del usuario y del dispositivo, el acceso se intermedia a través de una nube de seguridad, que supervisa continuamente la conexión. Este enfoque reemplaza el acceso directo a la red con el acceso del usuario a nivel de la aplicación. Como la conectividad ya no se proporciona a nivel de red, un esquema de confianza cero no solo impide el movimiento lateral de un atacante dentro de una red, sino que evita que se produzca la infección inicial.

Un último aspecto clave es contar con una solución de prevención de pérdida de datos (DLP). A medida que los ataques de ransomware se vuelven más potentes, no solo toman como rehenes los datos dentro de su red, sino que exfiltran esos datos para posteriores intentos de extorsión. Los ciberdelincuentes ejercen cada vez más una presión sobre las empresas amenazando con publicar la información confidencial robada.

Un planteamiento por niveles para restaurar la red

Durante el proceso de reacción al ciberataque, Norsk Hydro eligió a Zscaler como socio para implementar el acceso a la red de confianza cero (ZTNA). Un planteamiento por niveles les ha facilitado dar el primer paso en la definición de los derechos de acceso a las aplicaciones en función de los derechos de grupos de usuarios a los que se autoriza. Un largo pero gratificante camino para limitar la superficie de ataque que es mejor recorrer cuanto antes.