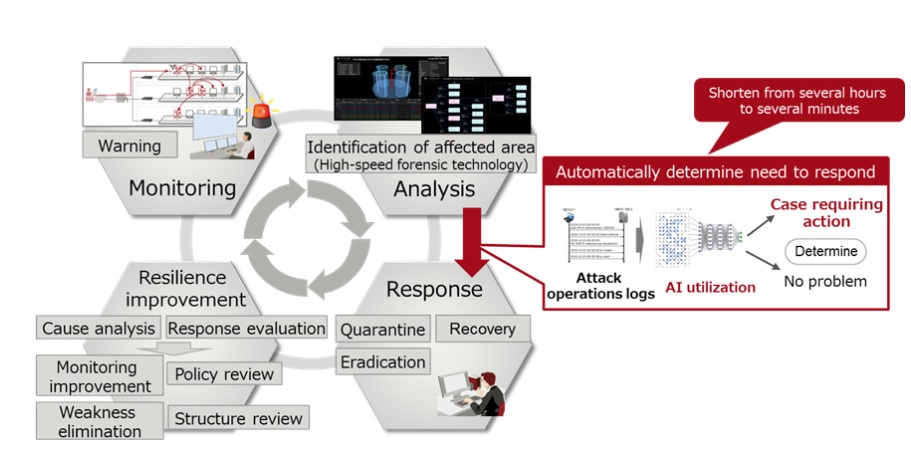

Fujitsu Laboratories ha anunciado que ha desarrollado una tecnología de inteligencia artificial para determinar automáticamente si se deben tomar medidas en respuesta a un ciberataque. Cuando una red empresarial se ha visto afectada por un ciberataque, varios dispositivos de seguridad detectan este ataque a los servidores y dispositivos de la red. Convencionalmente, un experto en análisis de ataques investiga manualmente y verifica el grado de amenaza, para determinar si se necesita una acción para minimizar el daño.

Para asegurar los training data necesarios para desarrollar la tecnología de IA de alta precisión, Fujitsu Laboratories ha creado una tecnología que identifica y extrae registros de ataques que muestran el comportamiento del ciberataque, a partir de enormes cantidades de registros de operaciones. También ha desarrollado una tecnología que amplía la pequeña cantidad de training datos extraídos de una manera que no estropea las características de ataque. Esto genera una cantidad suficiente de training data.

En las simulaciones que utilizan estas tecnologías, lograron una tasa de coincidencia de alrededor del 95% en comparación con las conclusiones que los expertos determinaban con respecto a la necesidad de acción y no se perdió ninguna situación de ataque que requiriera una respuesta. El tiempo necesario para llegar a una conclusión también se redujo de varias horas a varios minutos.

Mediante el uso de estas tecnologías, se pueden implementar rápidamente contramedidas para los ciberataques que requieren de una acción, contribuyendo a la continuidad del negocio y a la prevención de pérdidas.

Los detalles de estas tecnologías se anunciaron en el 36º Simposio sobre Criptografía y Seguridad de la Información (SCIS 2019), que tuvo lugar del 22 al 25 de enero en la ciudad de Otsu, prefectura de Shiga, Japón.

Índice de temas

Antecedentes del desarrollo

En los últimos años, el número de ciberataques contra redes empresariales continúa aumentando. Con ataques dirigidos, donde el atacante utiliza técnicas inteligentes para incrustar malware, que se puede controlar de forma remota en una organización y también los dispositivos infectados con el malware para realizar actividades de inteligencia. Para defenderse de esto, cuando la empresa descubre actividades sospechosas con un equipo de monitoreo como un appliance de seguridad, un experto en seguridad investiga manualmente el ataque y lleva tiempo evaluar el peligro y el riesgo, determinando posteriormente la necesidad de responder.

La decisión de actuar debe tomarse con cuidado ya que puede tener consecuencias. Por ejemplo, es posible que los dispositivos empresariales atacados deban estar aislados y la red reconstruida, lo que provoca la detención de la operación, afectando al negocio.

Según las estadísticas del Ministerio de Economía, Comercio e Industria de Japón (3), en 2020 habrá una escasez de 193,000 profesionales de seguridad en Japón. Dicho esto, se espera que la automatización basada en la IA determine rápidamente la necesidad de responder a los casos de ataque, tomando decisiones al mismo nivel que un experto que tiene conocimientos y opiniones avanzadas sobre los ataques.

Para desarrollar un modelo basado en IA para realizar determinaciones, se deben abordar los siguientes problemas relacionados con la capacitación en información de ataques:

1. Los registros de operaciones para servidores, dispositivos y equipos de red que funcionan normalmente, coexisten con los registros de operaciones de ataque y ambos se acumulan en gran cantidad. Para llevar a cabo un aprendizaje adecuado con la IA, es necesario identificar los rastros de ataques dirigidos entre la gran cantidad de registros. Sin embargo, distinguir entre estos es difícil porque las actividades de inteligencia a través de ataques dirigidos utilizan comandos del sistema operativo y otros métodos.

2. Es extremadamente difícil extraer registros de operaciones de ataque entre las enormes cantidades de registros existentes, a la vez que se obtienen grandes cantidades como training data. Para las tecnologías de IA, es posible aumentar las pequeñas cantidades de training data a través de procedimientos y conversiones como el procesamiento del ruido; sin embargo, un procesamiento tan simple de los training data de los ataques dirigidos, puede causar la pérdida de las características del ataque, lo que dificulta la expansión de los datos.

Acerca de la tecnología desarrollada recientemente

Fujitsu Laboratories ha desarrollado tecnologías para asegurar cantidades suficientes de training data relacionados con ataques dirigidos necesarios para la creación de modelos de determinación de IA altamente precisos. Las características de las tecnologías desarrolladas se describen a continuación:

1. Formación en tecnología de extracción de datos

Basado en su conocimiento acumulado en sus investigaciones y negocios de seguridad, además de sus siete años de trabajo con los datos de análisis de ataques, Fujitsu Laboratories ha desarrollado una base de datos de patrones de ataque que incluye comandos y parámetros relacionados con la inteligencia de actividades de ataques dirigidos. Al usar esta base de datos, los usuarios pueden identificar y extraer con precisión una serie de actividades de inteligencia ante las vastas cantidades de registros.

2. Formación en tecnología de expansión de datos

Esta tecnología genera simulaciones de nuevas actividades de recopilación de inteligencia, un tipo de ataque dirigido, sin perder las características del ataque. Así mismo, calcula los niveles de ataque e identifica los comandos importantes de las actividades de inteligencia en el ataque extraído y dirigido, luego convierte los parámetros dentro del rango existente en una base de datos del patrón de ataque. Como resultado, es posible ampliar los training data cuatro veces.

Efectos

Fujitsu Laboratories combinó las tecnologías recientemente desarrolladas con su propia tecnología de IA Deep Tensor, y realizó pruebas evaluativas en el modelo de determinación que se había desarrollado en los nuevos training data. Ejecutó en una simulación con aproximadamente cuatro meses de datos (12,000 elementos). Las tecnologías hicieron una coincidencia aproximada del 95% frente a los hallazgos que un experto en seguridad generó a través de un análisis manual, logrando una determinación casi igual de la necesidad de respuesta. Además, las tecnologías se probaron en el campo en STARDUST, la plataforma de captación de ciberataques que opera conjuntamente con el Instituto Nacional de Tecnología de la Información y las Comunicaciones (NICT), utilizando ciberataques reales dirigidos a empresas. Las tecnologías determinaron automáticamente los casos de ataque que requieren una respuesta, confirmando así su efectividad.

Con estas tecnologías de IA, las determinaciones de la necesidad de acción, que hasta ahora han llevado a un experto desde varias horas hasta varios días, pueden realizarse automáticamente con gran precisión, desde decenas de segundos hasta varios minutos. Además, al combinar estas tecnologías con la tecnología forense de alta velocidad de Fujitsu Laboratories, que analiza rápidamente la imagen completa del estado del daño de un ataque dirigido, la secuencia de respuesta, desde el análisis del ataque hasta las instrucciones para la acción, se puede automatizar, lo que permite inmediatas Respuestas a los ciberataques y minimización del daño.